妥協することなく、コネクテッド・オペレーションの価値を解き放つ。

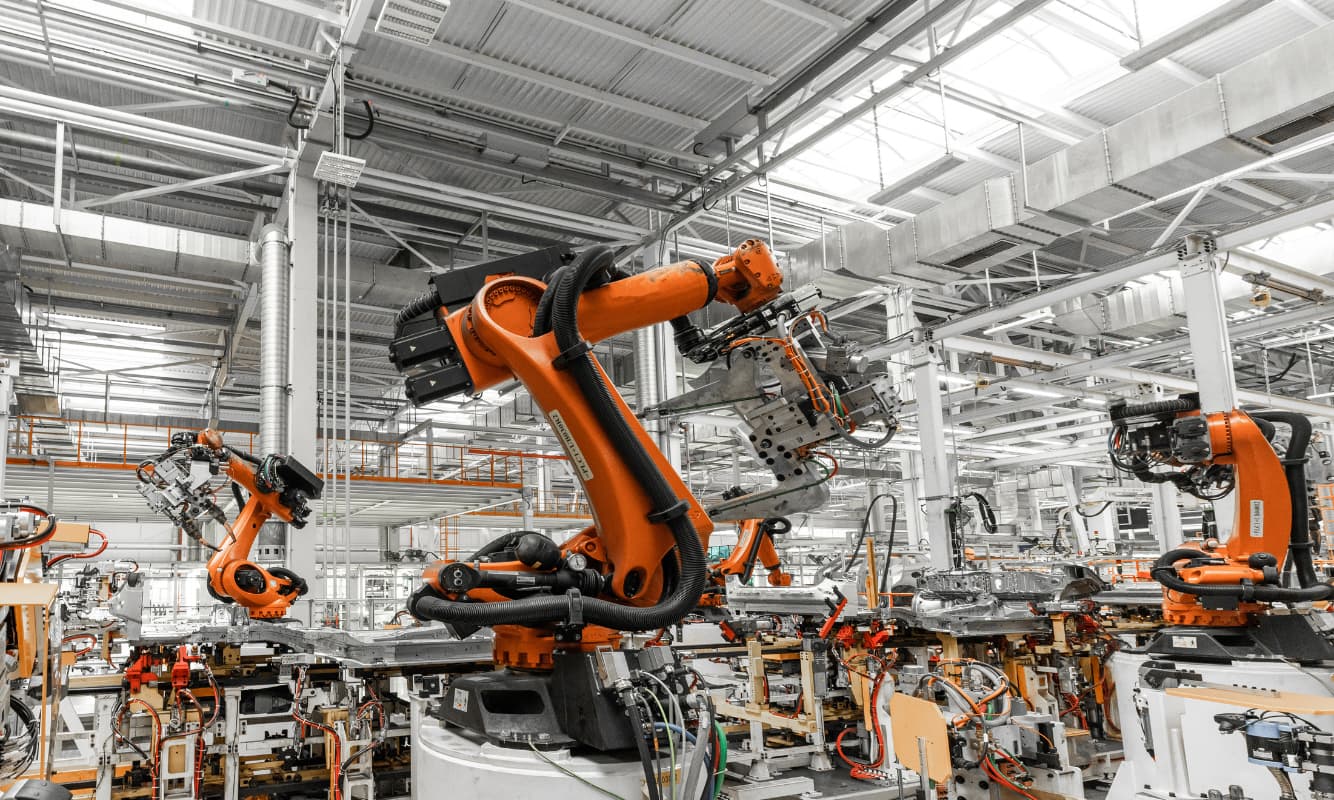

モノのインターネット(IIoT)は、現代の製造業の原動力となっている。センサー、自律型ロボット、クラウドゲートウェイ、その他のコネクテッドデバイスは、原材料の受け入れから予知保全の決定に至るまで、あらゆる生産プロセスを制御し、工場の高速化、スリム化、スマート化を可能にしている。しかし、新しいIPアドレスが製造現場に導入されるたびに、サイバー攻撃者の攻撃半径は広がっている。技術的な決定を下すリーダーにとって、疑問は "何を接続すべきか?"から "どのように接続しながら安全を確保できるか?"に移っている。IBMによれば、情報技術(IT)と運用技術(OT)の結びつきが強まるにつれ、たった一つの侵害が生産を停止させ、安全イベントを引き起こし、最大556万ドルの財務的損失をもたらす可能性がある。幸いなことに、実績のある戦略によって、サイバーセキュリティ曲線の一歩先を行くことができます。知っておくべきことはすべてここにある。

拡大するIIoTの脅威ランドスケープ

今日、先進的なメーカーの多くは、ITとOTネットワークの間のエアギャップを解消し、リアルタイムの分析プラットフォームにフィードし、スマート工場からより多くの価値を引き出している。これは、不注意にも攻撃対象領域を拡大し、新たなサイバー・リスクをもたらしている。

新たなテーマの1つは、監視制御およびデータ収集(SCADA)システムを標的とするランサムウェアの脅威の増大である。IBMの報告によると、ランサムウェア攻撃は2022年に倍増し、Dragosの追加統計によると、2023年から2024年にかけて60%増加し、さらに昨年は87%増加した。

このような攻撃はデータの完全性を損ない、安全上の危険や操業上の混乱をもたらす。その顕著な例が、スペインのバイオエネルギー工場Matadero de GijónのSCADAシステムに対するRansomHubグループの侵害である。RansomHubは、操業情報や専有情報の可能性を含む400GB以上のデータを暗号化し、流出させたと主張している。彼らはまた、バイオガス施設の消化器と暖房システムを遠隔操作できることを実証した。

もう1つの共通のテーマは、OT環境をターゲットにした人工知能(AI)を活用したフィッシング・キャンペーンです。攻撃者は現在、WormGPTのような悪意のあるAIツールキットの高度なデータ分析を活用し、LinkedInや侵害された電子メールのログなどのソースからターゲットの役割、プロジェクト、デジタルフットプリントに関する詳細な情報を収集し、非常に説得力のある電子メールを作成しています。例えば、攻撃者は既知のベンダーや社内エンジニアになりすまし、SCADAや産業用制御システム(ICS)コンポーネントの「ソフトウェア・アップデート」を装って、緊急の認証情報やマルウェアのインストールを要求するパーソナライズされたメールを送信するかもしれません。セキュリティの専門家であることの少ないOT担当者にとって、このようななりすましの要求を見破ることは困難です。

NRIは、ITおよびOT環境全体のあらゆる資産をインベントリ化し、悪用可能な経路をマッピングし、運用への影響によって修復をランク付けするリスクアセスメントによって、大手メーカーをサポートしています。 詳細はこちら.

産業システムのセキュリティ確保という課題

製造業は、産業用システムの安全性を確保する上で独特の課題に直面している。まず、最も注目すべきは、レガシー機器の問題である。例えば、プログラマブル・ロジック・コントローラ(PLC)の多くは、サイバーセキュリティが設計要件となるずっと以前に設置されたものです。これらは信頼性が高く、機能的であるかもしれないが、認証、暗号化、パッチ・サポート、および現代の脅威を撃退するためのその他のコントロールが欠けていることが多い。

最新の製造業では、リアルタイムの操業が要求されるため、更新や監査のためのダウンタイムは容 認できず、セキュリティの方程式をさらに複雑にしている。例えば、ファームウェア・パッチを適用するために、毎時 15 万台で稼動している生産ラインをシャットダウンすることは、生産に重大な支障をきたす可能性がある。しかし、パッチの適用が遅れると、既知の脆弱性が露呈することになる。

さらに、今日の複雑な環境は、死角や管理されていないエンドポイントを容易に作り出します。複数のプロトコルや通信チャネルを利用する可能性のある、何千台もの接続されたデバイスの可視性と制御を維持することは困難です。しかし、それは譲れないことです。IIoTエコシステム全体で一貫したセキュリティとガバナンスのポリシーを導入するには、接続された資産の完全なインベントリが必要です。

NRIは、運用の継続性を維持しながら、レガシー技術の制約に対応するカスタマイズされたIIoTセキュリティアーキテクチャを設計します。 詳細はこちら.

IIoTのための最新のサイバー防衛戦略

IIoTを活用した環境のセキュリティ確保には、ゼロ・トラストから始まる最新の防御戦略が必要です。ITとOTの融合が複雑な境界を生み出す中、どのデバイスやユーザーもデフォルトでは信頼されるべきではない。すべてのネットワーク通信を継続的に監視し、検証する必要があります。ゼロ・トラスト戦略には、潜在的なセキュリティ・インシデントの拡散を制限するために、堅牢なネットワーク・セグメンテーションを含める必要があります。マイクロ・セグメンテーションのような高度な技術を活用し、必要な業務通信を維持しながら、効果的に脅威を封じ込めるためのきめ細かなセキュリティ・ゾーンを構築する。

さらに、従来のシグネチャ・ベースのセキュリティ・ツールを通常回避する特注のOTマルウェアや脅威を迅速に捕捉するために、異常検知と行動分析を導入すべきである。

最後に、ファームウェアの脆弱性は、特に狡猾な脅威のベクトルであるため、組織は、 既存および新規の資産に対して、正式なファームウェア管理プログラムを導入しなければな らない。ライフサイクル全体を通してのデバイス・セキュリティには、セキュアなオンボーディング・プロセ スの実装、ファームウェアの完全性検証の実施、リモート・アクセス機能の保護が必要である。

NRIは、ISA/IEC 62443およびNIST標準に準拠した業界準拠ツールを使用して、IIoTネットワークに高度な脅威の検出と監視を統合します。 詳細はこちら.

プロアクティブ・セキュリティによる運用回復力の構築

真の運用回復力には、OT 環境向けに設計された包括的なインシデント対応能力を開発することが必要です。OT に特化した計画では、セキュリティインシデントが物理的安全に及ぼす影響を考慮し、重要な業務に優先順位をつけ、重要な生産機能を維持しながら侵害されたシステムを隔離するための事前定義された手順を盛り込む必要があります。

ベライゾンの2025年データ侵害調査報告書(DBIR)によると、現在、侵害の60%は人的要素が占めている。デジタル脅威を認識し、効果的に対応できるようにOTスタッフを訓練することは、第一線の防御を強化し、人的ミスを減らし、セキュリティ第一の企業文化を醸成する上で極めて重要です。

最後に、IIoT環境の事業継続計画には、従来の運用リスクに加えてサイバー不測の事態を組み込む必要がある。これらの計画は、標的型ランサムウェア攻撃から広範なネットワーク侵害まで、さまざまなシナリオに対処し、組織が悪条件下でも重要な業務を維持できるようにする必要がある。

NRIの24時間365日マネージドセキュリティサービス(MSS)は、産業環境に合わせたリアルタイムの脅威調査、インシデントレスポンス、SOCサポートを提供します。 詳細はこちら.

セキュア・スマート・マニュファクチャリングの未来

インダストリー4.0の進化に伴い、データフロー、エッジデバイス、AIモデルの保護が重要になります。製造業のITリーダーや意思決定者は、有意義で持続的なイノベーションを実現するために、デジタルトランスフォーメーション・イニシアチブのあらゆる側面に積極的にセキュリティを組み込む必要があります。最終的には、これが遠隔操作、予知保全、最適化された生産を可能にし、パートナーや規制当局との信頼を醸成する最善の道となる。

NRIは、大手製造業のデジタルトランスフォーメーションの安全かつシームレスな拡張を支援しています。

私たちは提供する:

- セキュリティとビジネス目標を一致させる戦略的コンサルティング

- すべての適切なコントロールの実践的な技術的実施

- 従業員のチェンジ・マネジメント・サポート

- 導入後の継続的なサポートとモニタリング

工場全体にIoTセンサーを配備したり、品質管理プロセスにAIを統合したりするなど、現在お持ちのものを保護し、明日の計画の青写真にセキュリティを組み込むお手伝いをします。その結果、将来に備えたサイバーに強いオペレーションが実現します。NRIのカスタムコンサルティングをご予約ください。